Mathys Malingre

Technicien réseau

Installation et Configuration

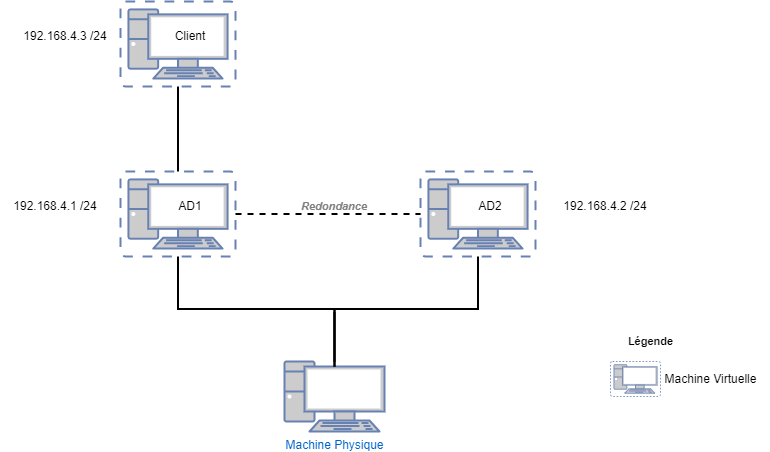

Présentation rapide

Cette documentation détaillée vous guidera à travers l'installation et la configuration Active Directory en utilisant Windows Server 2016, ainsi que la gestion des tâches planifiées à l'aide de scripts PowerShell. Elle est conçue pour être accessible aux débutants et inclut des exemples (les exemples sont selon mon projet, à vous de l'adapter pour le votre).

Étapes du projet

Étape 1 : Installation d'Active Directory (AD1)

1.1 Prérequis

- Un serveur exécutant Windows Server 2016.

- Une adresse IP fixe : 192.168.4.1.

- Un nom de domaine défini, par exemple dom.mathys.

- La configuration des paramètres DNS pointant vers lui-même.

1.2 Installation des Services de Domaine Active Directory (AD DS)

- Ouvrez le "Gestionnaire de serveur" sur Windows Server 2016.

- Cliquez sur "Ajouter des rôles et fonctionnalités" dans le gestionnaire de serveur.

- Sélectionnez "Installation basée sur un rôle ou une fonctionnalité".

- Sélectionnez le serveur WIN-AD-MATHYS.

- Dans la liste des rôles, cochez "Services de domaine Active Directory (AD DS)".

- Acceptez l’ajout des fonctionnalités requises et cliquez sur "Suivant".

- Suivez l'assistant et validez l'installation.

- Une fois l'installation terminée, une notification apparaîtra dans le gestionnaire de serveur pour promouvoir ce serveur en contrôleur de domaine.

- Cliquez sur la notification et sélectionnez "Ajouter un nouveau domaine".

- Choisissez "Forêt" et entrez "dom.mathys" comme nom de domaine.

- Configurez les options DNS et définissez un mot de passe pour le mode de récupération AD.

- Une fois l’installation terminée, redémarrez le serveur.

Étape 2 : Installation et Redondance d'un second Active Directory (AD2)

2.1 Installation de l'Active Directory Secondaire (WIN-AD2-MATHYS)

- Prérequis :

- Un second serveur exécutant Windows Server 2016.

- Une adresse IP fixe : 192.168.4.2.

- Le serveur doit être joignable par le premier serveur (192.168.4.1).

- Étapes :

- Sur WIN-AD2-MATHYS, ouvrez le "Gestionnaire de serveur".

- Cliquez sur "Ajouter des rôles et fonctionnalités".

- Sélectionnez "Services de domaine Active Directory (AD DS)".

- Une fois installé, promouvez ce serveur en tant que "Contrôleur de domaine supplémentaire" pour le domaine existant "dom.mathys".

- Suivez l'assistant pour synchroniser AD2 avec AD1.

2.2 Validation de la Redondance

- Sur WIN-AD-MATHYS, ouvrez "Utilisateurs et ordinateurs Active Directory".

- Vous devriez voir WIN-AD2-MATHYS dans la liste des contrôleurs de domaine.

- Ouvrez "Gestionnaire de serveur" > "Rôles et fonctionnalités" et ajoutez AD2 pour le visualiser aux côtés d'AD1.

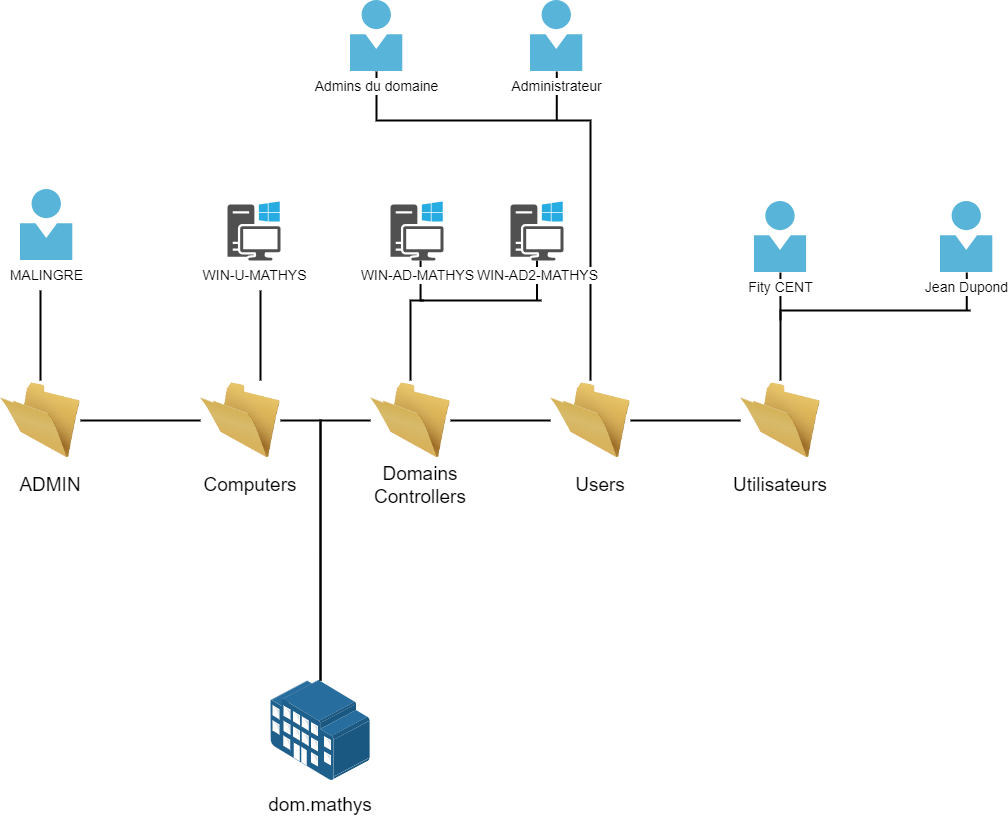

Étape 3 : Configuration des utilisateurs, groupes et OU

3.1 Création de l'Unité Organisationnelle (OU) "ADMINS"

- Ouvrez le "Gestionnaire Active Directory" (Active Directory Users and Computers).

- Faites un clic droit sur "dom.mathys" et sélectionnez "Nouvelle" > "Unité Organisationnelle".

- Nommez l'OU "ADMINS" et cliquez sur OK.

3.2 Création du Compte Administrateur "MALINGRE"

- Dans le Gestionnaire Active Directory, faites un clic droit sur l'OU "ADMINS" et sélectionnez "Nouveau" > "Utilisateur".

- Remplissez les champs comme suit : Nom : MALINGRE, Nom d'utilisateur (logon) : MALINGRE.

- Cliquez sur Suivant, définissez un mot de passe pour l'utilisateur, puis cochez "L'utilisateur doit changer le mot de passe à la prochaine connexion" si nécessaire.

- Cliquez sur Terminer pour créer le compte.

Étape 4 : Ajout d'une Machine Cliente Windows 10 au Domaine

- Prérequis :

- Une machine Windows 10 avec l'adresse IP 192.168.4.3.

- La machine doit pouvoir résoudre dom.mathys (via un ping par exemple).

- Étapes :

- Sur Windows 10, ouvrez "Paramètres" > "Système" > "Informations".

- Cliquez sur "Rejoindre un domaine".

- Entrez "dom.mathys" et cliquez sur "Suivant".

- Entrez les identifiants d'un administrateur de domaine.

- Redémarrez la machine pour appliquer les changements.

- Vérifiez dans Active Directory si la machine est bien ajoutée.

- Attention : Ne pas oublier de changer le Nom du PC ici ce sera “WIN-DESKTOP-MATHYS” cela servira aussi à le reconnaître dans le fichier log après.

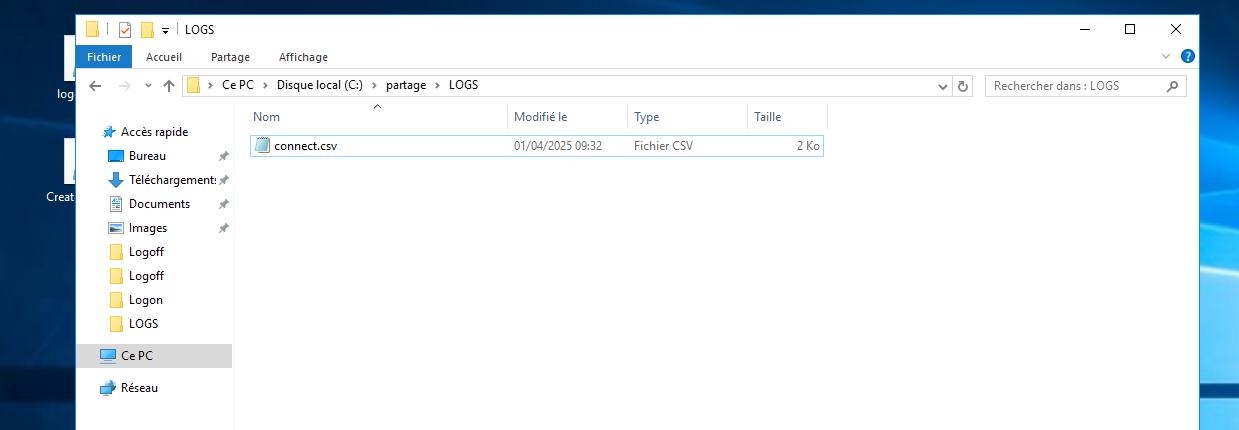

Étape 5 : Création et Sécurisation du Dossier Partagé "LOGS"

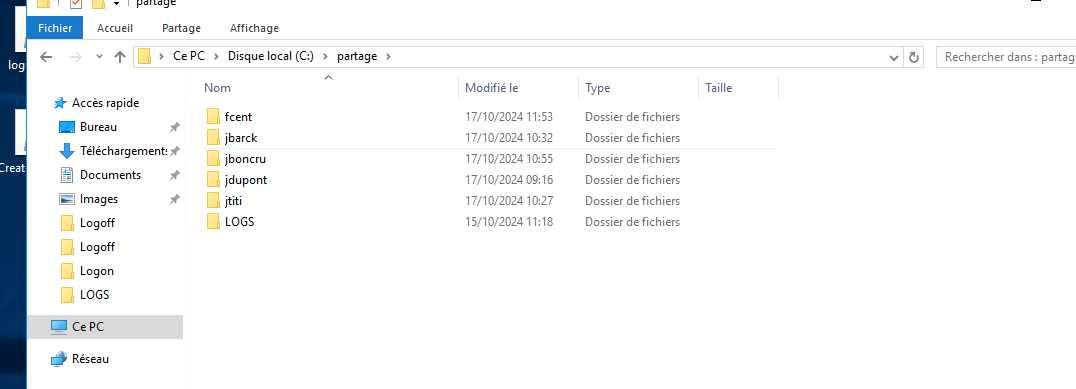

- Créez le dossier "LOGS" sur le serveur, par exemple dans C:\partages\LOGS.

- Faites un clic droit sur le dossier et sélectionnez "Propriétés".

- Allez dans l'onglet "Partage" et cliquez sur "Partager".

- Ajoutez le groupe "ADMINS" avec des autorisations de "Contrôle total".

- Dans l'onglet "Sécurité" des propriétés du dossier, cliquez sur "Modifier".

- Ajoutez le groupe "ADMINS" avec des autorisations de "Contrôle total".

- Créez un fichier "connect.csv" à l'intérieur de LOGS pour la journalisation.

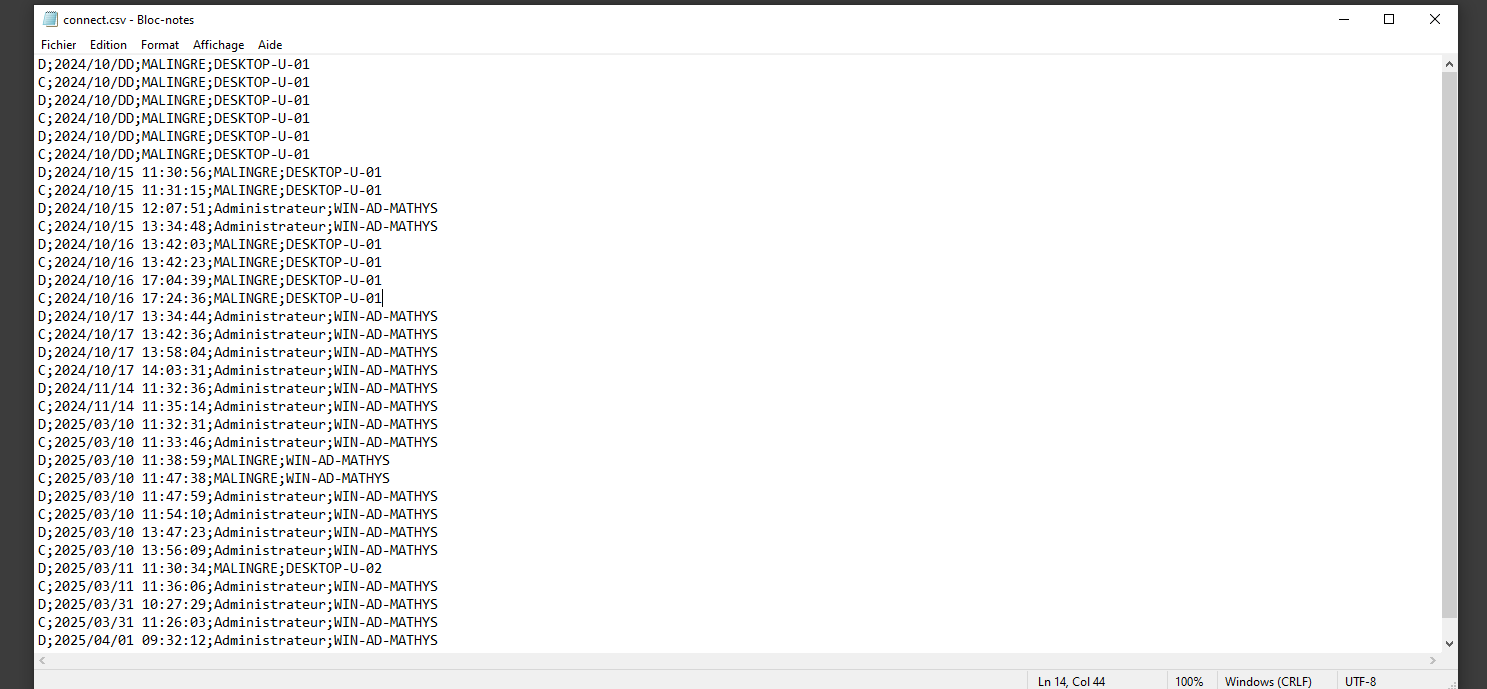

Étape 6 : Journalisation avec PowerShell

6.1 Création d'un Script PowerShell pour la Journalisation

- Les script on été réalisé dans PowerShell ISE

- Créez un script nommé

Logon.ps1avec le contenu suivant : - Créez un script nommé

Logout.ps1avec le contenu suivant :

Add-Content -Path "\\192.168.4.1\LOGS\connect.csv" -Value "C; $(Get-Date -Format "yyyy/MM/dd HH:mm:ss");$env:USERNAME;$env:COMPUTERNAME"Add-Content -Path "\\192.168.4.1\LOGS\connect.csv" -Value "D; $(Get-Date -Format "yyyy/MM/dd HH:mm:ss");$env:USERNAME;$env:COMPUTERNAME"Étape 7 : Création d'un Script PowerShell pour la Gestion des Utilisateurs

Création d'un script nommé CreateUser.ps1 avec le contenu suivant :

param (

[string]$Prenom,

[string]$Nom

)

# $Prenom = "Jean"

# $Nom = "Dupont"

$DomainName = "dom.mathys"

$DomName = "DOMMATHYS"

$SamAccountName = "$($Prenom.Substring(0,1))$Nom".ToLower()

$Nom = $Nom.ToUpper()

$Prenom = "$($Prenom.Substring(0,1))".ToUpper() + "$($Prenom.Substring(1))".ToLower()

New-ADUser `

-Name "$Prenom $Nom" `

-GivenName "$Prenom" `

-Surname "$Nom" `

-SamAccountName "$SamAccountName" `

-UserPrincipalName "$SamAccountName@$DomainName" `

-Path "OU=Utilisateurs,DC=dom,DC=mathys" `

-AccountPassword (ConvertTo-SecureString "Eleve1234!" -AsPlainText -Force) `

-Enabled $true `

-ChangePasswordAtLogon $true

$RepUser = "C:\partage\$SamAccountName"

$User = "$DomName\$SamAccountName"

$Admin = "$DomName\administrateur"

$Admins = "$DomName\admins du domaine"

New-Item -Path $RepUser -ItemType Directory

$acl = Get-Acl $RepUser

$acl.SetAccessRuleProtection($true,$false)

#$acl.Access | ForEach-Object {$acl.RemoveAccessRule($_)}

$droitsUser = New-Object System.Security.AccessControl.FileSystemAccessRule($User,"Modify", "ContainerInherit,ObjectInherit","None","Allow")

$acl.AddAccessRule($droitsUser)

$droitsAdmin = New-Object System.Security.AccessControl.FileSystemAccessRule($Admin,"FullControl", "ContainerInherit,ObjectInherit","None","Allow")

$acl.AddAccessRule($droitsAdmin)

$droitsAdmins = New-Object System.Security.AccessControl.FileSystemAccessRule($Admins,"FullControl", "ContainerInherit,ObjectInherit","None","Allow")

$acl.AddAccessRule($droitsAdmins)

Set-Acl -Path $RepUser -AclObject $acl

New-SmbShare `

-Path $RepUser `

-Name $SamAccountName.ToUpper() `

-FullAccess $admin,$admins `

-ChangeAccess $User

Étape 8 : Tester les scripts Powershell

8.1 Regarder le fichier connect.csv

Il faut se rendre dans l’explorateur de fichier > C:\partages\LOGS\ > Dedans on trouvera le fichier connect.csv il faudra donc l’ouvrir, regarder si le script a bien fonctionné et voir les horaires de connexions et de déconnexions.

8.2 Connexions aux comptes utilisateurs crées avec le script CreateUser.ps1

Il faut donc se rendre sur la machine visiteuse (windows 10) qui est dans le domaine (dom.mathys) et tenter une connexion sur le compte utilisateur que vous avez créé pour moi DOMMATHYS\fcent avec le mot de passe que vous avez aussi défini dans le script. Ensuite, il vous sera demandé de changer le mot de passe, faites-le, nous voyons ainsi qu’on peut se connecter au compte : c’est donc une réussite.

Étape 9 : Plan Active directory

9.1 Les shémas Active Directory