Mathys Malingre

Technicien réseau

Pfsense

Présentation rapide

Cette documentation détaillée vous guidera à travers l'installation et la configuration de l'infrastructure réseau pour le projet GSB, en utilisant PFSense. Elle couvre la mise en place du pare-feu, des sous-réseaux (LAN, DMZ, WAN), ainsi que la configuration des serveurs web, base de données et de développement. Bien évidemment, à vous de l'adapter à votre projet.

Étapes du projet

Étape 1 : Architecture du Réseau

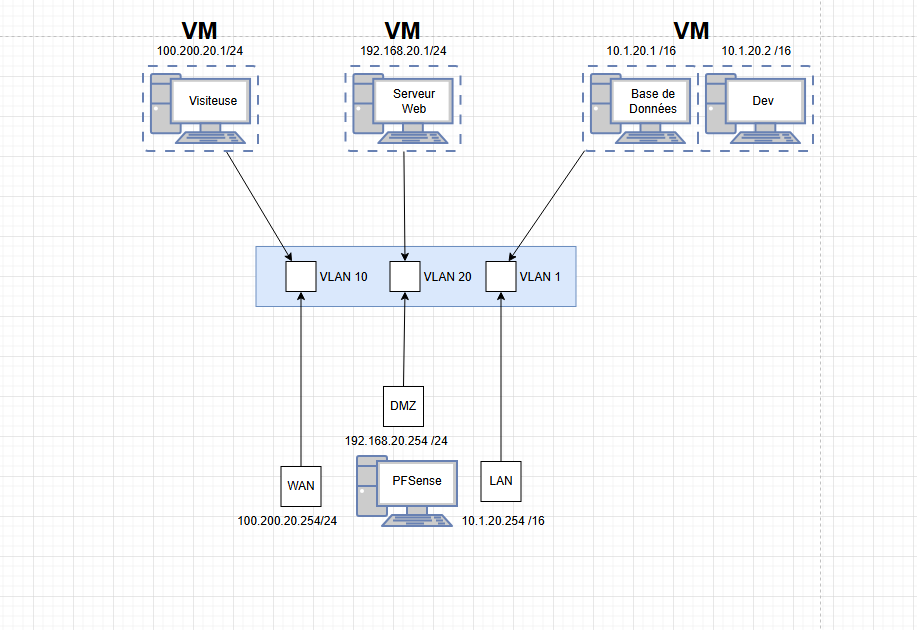

L’infrastructure repose sur trois sous-réseaux distincts :

- LAN : réseau interne pour le développement.

- DMZ : zone d’hébergement pour le serveur web.

- WAN : pour l’accès Internet simulé.

Chaque zone est protégée et segmentée via un pare-feu PFSense.

Étape 2 : Création de l’environnement Web

- Machine visiteur : Lubuntu 22.04, configurée en mode pont. Accès au site via IP ou nom de domaine local (ex: visite.gsb.coop).

- Serveur Web : Ubuntu Server 22.04 avec Apache2, PHP, et MariaDB client. Configuration IP statique dans la DMZ.

- Déploiement du site via WinSCP et ajustements (fichiers CSS, connexion à la BDD).

Étape 3 : Mise en place de la base de données

- Serveur BDD : Ubuntu Server avec MariaDB Server. Configuration réseau en LAN.

- Connexion sécurisée avec le serveur web (configuration du bind-address).

- Importation des données via PuTTY.

- Création d’un utilisateur DEV avec les droits SQL nécessaires sur la base gsb_frais.

Étape 4 : Espace Développement

- Machine DEV : Ubuntu Server avec MariaDB client.

- Connexion directe à la base de données sur le réseau LAN.

- IP configurée statiquement et utilisateur dev créé avec un mot de passe.

Étape 5 : Installation et Configuration de PFSense

- Installation ISO via Rufus ou Ventoy sur une clé USB bootable.

- Déploiement possible sur machine réelle ou virtuelle.

- Configuration des interfaces réseau :

- WAN : accès Internet simulé

- LAN : développement

- DMZ : serveur web

- Paramétrage des IP manuellement, sans DHCP.

- Accès à l’interface web de PFSense via navigateur :

https://[IP LAN](login: admin / pfsense).

Étape 6 : Configuration des règles de filtrage (Firewall)

Les règles de PFSense ont été mises en place pour sécuriser les flux entre les zones du réseau :

- WAN → DMZ : Autorisée (Accès Web depuis Internet).

- DMZ → LAN : Autorisée (Accès BDD depuis Web).

- LAN → DMZ : Autorisée (Accès Web depuis le LAN).

- LAN → WAN : Autorisée (Accès Internet depuis LAN).

- DMZ → WAN : Autorisée (Accès Internet depuis DMZ).

- LAN (Développement) → DMZ (ssh).

Chaque règle est accompagnée de journaux pour permettre un suivi des accès et faciliter le débogage en cas de problème.

- NAT

6.1 NAT sortant

- LAN → WAN : NAT LAN vers WAN .

- DMZ → WAN : NAT DMZ vers WAN.

- Redirection de port (WAN)

6.2 Redirection HTTP

- Interface : WAN

- Protocole : TCP

- Port de destination : 80

- Redirection IP cible : 192.168.20.1

- Port cible de redirection : 80

- Règle de filtrage associative : ✅

- Description : Redirection HTTP vers le serveur Web

6.3 Redirection HTTPS

- Interface : WAN

- Protocole : TCP

- Port de destination : 443

- Redirection IP cible : 192.168.20.1

- Port cible de redirection : 443

- Règle de filtrage associative : ✅

- Description : Redirection HTTPS vers le serveur Web

Étape 7 : DNS Resolver — Paramètres régionaux de redirection

Dans pfSense > Services > Résolveur DNS > Remplacements d'hôte :

- Hôte : visite

- Domaine : gsb.coop

- Adresse IP : 192.168.20.1

- Description : Redirection DNS Locale vers le serveur web

Étape 8 : Tests et validation

- Depuis client WAN :

ping 100.200.20.254puis accès àhttp://visite.gsb.coop. - Scanner WAN :

nmap -Pn 100.200.20.254→ seuls les ports80et443doivent répondre. - SSH depuis Dev :

ssh user@192.168.20.1(port 22). - Connexion BDD depuis Web ou Dev :

mysql -h 10.1.20.1 -u web -p eleve.

Étape 9 : Résultat Final

- Un site web GSB accessible depuis la machine visiteur.

- Une base de données sécurisée.

- Un accès filtré grâce à PFSense.

- Un environnement de développement prêt à l’emploi.

Étape 10 : Architecture Pfsense

Conclusion :

Ce projet avait pour objectif de mettre en place une infrastructure réseau sécurisée pour une entreprise en utilisant PFSense comme pare-feu. L’architecture du réseau a été conçu avec trois zones distinctes : un réseau interne sécurisé (LAN) pour les utilisateurs et les machines locales, une zone DMZ hébergeant les services accessibles depuis l’extérieur, et une connexion à Internet (WAN). Deux serveurs distincts ont été installé et configuré : un serveur web sous Ubuntu Server 22.04 avec Apache et PHP pour héberger un site et gérer les requêtes des utilisateurs, et un serveur de base de données sous Ubuntu Server 22.04 avec MariaDB pour stocker et organiser les informations de manière sécurisée. La communication entre ces machines a été configuré pour garantir un accès rapide et fiable aux données, tout en limitant les connexions extérieures directes vers la base de données. Le pare-feu PFSense a été mis en place pour contrôler et filtrer le trafic entre ces différentes zones, en appliquant des règles précises de sécurité afin de protéger les ressources internes et empêcher les accès non autorisés. Une gestion fine des accès a également été mise en œuvre, définissant les droits des utilisateurs et des machines en fonction de leur rôle dans le réseau. Pour assurer le bon fonctionnement de l’ensemble, plusieurs tests ont été réalisé, notamment la vérification des règles de pare-feu, la connectivité entre les serveurs et l’analyse des performances du réseau. Ce projet a permis d’acquérir des compétences essentielles en administration et sécurisation de serveurs Linux, en configuration et gestion d’un pare-feu PFSense, en structuration d’un réseau d’entreprise et en virtualisation avec VirtualBox.

Ici prochainement sera disponible la documentation entière de notre projet :